|

|

#971 |

|

Marquis

Join Date: Oct 2006

Location: no se pudo establecar conexión con el servidor

Posts: 2,057

|

GPL vs Skype: La Piedra Angular del Open Source gana de nuevo

Groklaw acaba de comunicar que Skype ha renunciado a su recurso en contra de la GPL, noticia de la que se hacían eco un gran numero de noticiarios digitales. Skype consideró apelar en base a que la licencia GPL inhibe el libre comercio (  DD), pero a los pocos minutos de reflexionar los abogados de Skype debieron darse cuenta de que sería el argumento más estúpido que se podría utilizar contra la GPL. DD), pero a los pocos minutos de reflexionar los abogados de Skype debieron darse cuenta de que sería el argumento más estúpido que se podría utilizar contra la GPL."La GPL anima, más que desalienta, la libre competencia y la distribución de los sistemas operativos, cuyos beneficios pasan directamente a los consumidores. Estos beneficios incluyen una reducción de los precios, un mejor acceso y una mayor innovación de los mismo" Según la fuente original de esta noticia mientras los defensores de la GPL estén motivados por la defensa de la misma, las posibilidades de que esta piedra angular del código libre vaya a borrarse son prácticamente nulas. Uno puede preferir el estilo de concesión de licencias de Apache, pero la GPL es la que sirve de base para todas las demas licencias de código libre. Por lo tanto, siempre que tengamos una fuerte comunidad GPL vamos a tener una fuerte comunidad de código libre. Realmente es tan sencillo como eso. Hace un año Skype fue condenada por violar la GPL al incluir código GPLv2 en un teléfono VoIP y negarse a distribuir el código a sus clientes. Un año después Skype presentaba su apelación tratando de demostrar que la GPL viola las leyes antimonopolio. Un completo disparate.. fuente: http://historiasdequeso.blogspot.com...-del-open.html

__________________

in theCopyleft—all rights reversed |

|

|

|

|

|

#972 |

|

Initiate

Join Date: Nov 2007

Posts: 131

|

Gente, alguno a podido correr dos regnums al mismo tiempo? al intentar arrancar el segundo se me queda en una pantalla negra, pero tambien me pasa algo raro al intentar ver videos mientras juego asi que supongo puede ser algo con las x. Si alguno pudo me ayuda diciendome si toco algo para que le ande?

|

|

|

|

|

|

#973 |

|

Duke

Join Date: Nov 2006

Location: 0x00CAFE

Posts: 3,366

|

No se puede, misu. No hay forma porque el Regnum ocupa el puerto y otra aplicación no podría utilizarlo, en teoría.

__________________

I don't have a solution, but I admire the problem. |

|

|

|

|

|

#974 |

|

Marquis

Join Date: Oct 2006

Location: no se pudo establecar conexión con el servidor

Posts: 2,057

|

yo lo intenté una sola vez, pero cuando salió la pantalla principal, me desconectó el otro

__________________

in theCopyleft—all rights reversed |

|

|

|

|

|

#975 |

|

Marquis

Join Date: Oct 2006

Location: no se pudo establecar conexión con el servidor

Posts: 2,057

|

Al parecer la historia no fue bien contada. En 1945 los nazis escaparon al lado oscuro de la luna desde sus bases secretas en la Antártida. Desarrollando tecnología durante décadas, escondidos de la supervisión de rusos, chinos y americanos. En el año 2018 se sienten con el poderío militar suficiente para comenzar la invasión de la tierra y así instaurar el IV Reich.

Ese es el argumento de la película Iron Sky ("Cielo de Acero"), lo nuevo de los finlandeses del proyecto Wreck a Movie, que con un presupuesto estimado de 5 Millones de Dólares incluye también un equipo descatacable: los productores de la película finlandesa nominada en la última entrega del Oscar y el escritor finlandés de ciencia ficción más reconocido. Y no menos importante, la película será lanzada bajo una licencia Creative Commons y está siendo realizada usando software Open Source. Este es el anuncio de prensa de la película, y todos los que quieran pueden colaborar con el proyecto comprando un bono de guerra (paquete de coleccionista) por 50 Euros. Links http://www.ironsky.net/site/ http://alt1040.com/2008/05/spoiler-l...na-en-el-2018/ http://www.vivalinux.com.ar/articulos/iron-sky.html

__________________

in theCopyleft—all rights reversed |

|

|

|

|

|

#976 |

|

Marquis

Join Date: Oct 2006

Location: no se pudo establecar conexión con el servidor

Posts: 2,057

|

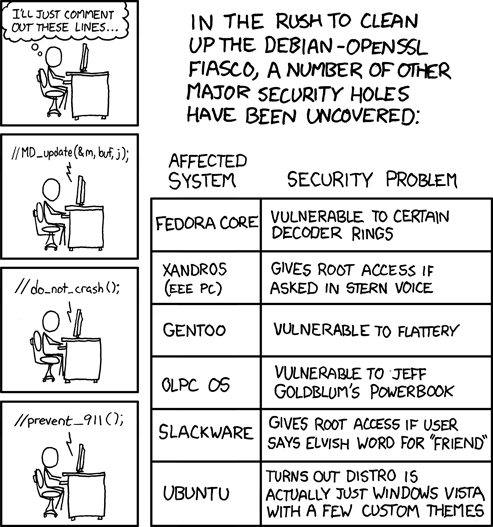

Explicación (en catalán a partir de la 2ª página a menos que tenga haya seguido el link incorrecto), pinchando en la imagen

__________________

in theCopyleft—all rights reversed |

|

|

|

|

|

#977 |

|

Duke

Join Date: Jan 2007

Posts: 3,939

|

14/05/2008 Graves problemas en el algoritmo que genera los números aleatorios en Debian

La criptografía en Debian ha sufrido un grave revés. Se ha descubierto que el generador de números aleatorios del paquete OpenSSL de Debian es predecible. Esto hace que las claves generadas con él ya no sean realmente fiables o verdaderamente seguras. El problema tiene (y tendrá por muchos años) una importante repercusión y numerosos efectos colaterales en otros paquetes y distribuciones. Debian ha publicado una actualización para OpenSSL que solventa múltiples vulnerabilidades, siendo la más grave un fallo en el generador de números aleatorios que los volvía predecibles, o sea, "poco aleatorios". Luciano Bello, desarrollador de Debian, daba la voz de alarma. Sólo afecta al OpenSSL de Debian porque esta distribución parchea su propia versión de OpenSSL, a su manera. En este caso, ha eliminado una línea crucial de código que limita el generador a producir sólo 2^18 claves (solamente 262.144), en vez de poder elegir claves de, por ejemplo 2^1.024 posibilidades. Los sistemas de cifrado basados en criptografía asimétrica necesitan del cálculo de números aleatorios para generar claves de sesión, públicas y privadas... se basan en la aleatoriedad en general para un buen funcionamiento. De hecho, su seguridad radica en la aleatoriedad real de esos cálculos: cuanta más entropía, más complicado de predecir y más "calidad" del cifrado. Igual para la generación de claves. El fallo fue introducido en la versión OpenSSL 0.9.8c-1 de septiembre de 2006. Al intentar solucionar un código aparentemente incorrecto con la herramienta Valgrind, se eliminó por error una línea crucial para el sustento entrópico de OpenSSL que nada tenía que ver. Se eliminaron más líneas de código de la cuenta. Valgrind es un programa que detecta y alerta sobre el uso de memoria no inicializada (lo que sería un fallo en cualquier otra aplicación) pero en OpenSSL es legítimo porque se utiliza para ganar entropía. Un claro ejemplo de lo peligroso de intentar solucionar un fallo sin entender completamente el problema, y de introducir cambios no supervisados en este caso, por los desarrolladores oficiales de OpenSSL. A efectos prácticos, se podría deducir la clave privada a partir de la pública de los usuarios, con lo que la criptografía asimétrica, usada en SSL y SSH por ejemplo, deja de ser fiable para la autenticación y para la confidencialidad. Cualquier clave pública o firma, generada por esa versión de OpenSSL en Debian en los últimos dos años... pasa a ser sospechosa y vulnerable. Incluso Debian, como medida preventiva, ha deshabilitado el acceso SSH a sus sistemas centrales. El problema para los administradores de un servidor público con SSL no es pequeño. Los administradores, para empezar, deben tener conocimiento de este desastre. Después, regenerar la clave para que tenga la fortaleza que debe. Y por último, volver a certificarlas, con el coste económico que conlleva según el certificador. Aunque el problema es específico de Debian, puede arrastrar a las numerosas distribuciones basadas en ella. Pero además, puede salpicar a cualquier distribución donde se hayan importado claves débiles. Las claves afectadas son las usadas en SSH, OpenVPN, DNSSEC, claves utilizadas en certificados X.509 y para conexiones SSL/TLS. Las claves generadas con GnuPG o GNUTLS no se ven afectadas porque no usan OpenSSL. Un problema similar se reportó en Windows. En noviembre de 2007, un equipo de investigadores israelíes publicaron un análisis criptográfico sobre el algoritmo usado por Microsoft Windows 2000 y XP para generar números aleatorios, el PRNG (Pseudo-Random Number Generator). Descubrieron que contenía serios problemas en su implementación. Las conclusiones del estudio revelaban (entre otros fallos) que es posible, y relativamente sencillo, predecir los resultados previos y futuros del algoritmo a partir del conocimiento de un estado interno del generador, así como las claves de sesión usadas y las que se usarán en un futuro para cifrar información. Vista no sufría el problema, y Microsoft dijo que lo arreglaría en el Service Pack 3 para XP. Según parece no ha sido así y aunque han mejorado algunas funciones criptográficas con él, no han resuelto este problema en concreto. Debian y Ubuntu han publicado ya actualizaciones para todos los paquetes afectados. El proceso de comprobación de claves y de generación e implantación de nuevos certificados puede ser complejo. Se recomienda a todos los administradores que acudan a los enlaces del apartado de "más información" para actualizar sus sistemas y claves. http://www.hispasec.com/unaaldia/3490 ----------------- Ya empezó el apocalipsis!!

__________________

"Nunca un científico ha quemado a un religioso por afirmar a Dios sin pruebas". Manuel Toharia "uno empieza a darse cuenta que eso de no hacer ejercicio, comer y beber como si fuese la ultima cena y mantener la figura ya no existe...". Maryan |

|

|

|

|

|

#978 |

|

Apprentice

Join Date: Nov 2006

Location: root

Posts: 51

|

|

|

|

|

|

|

#979 | |

|

Count

Join Date: May 2007

Posts: 1,452

|

Quote:

__________________

⎺⎺⎺⎺⎺⎺⎺⎺⎺⎺ |

|

|

|

|

|

|

#980 |

|

Duke

Join Date: Jan 2007

Posts: 3,939

|

vine a trollear un poco

jajJAJAjajJAMAHAAJAJajajjAJA Steve Ballmer sufre una lluvia de huevos El presidente de Microsoft, Steve Ballmer sufrió una "lluvia" de huevos cuando iniciaba su discurso, tras haber recibido el título de doctor "honoris causa" en la Universidad Corvinus de Budapest. Ballmer, que acababa de empezar su intervención, tuvo que guarecerse detrás del estrado para protegerse de su agresor que, al grito de "Microsoft devuelva el dinero de los contribuyentes", protestaba contra el reciente acuerdo firmado entre esa empresa informática y el gobierno húngaro. El Consejo de Fomento Comunitario de Hungría y el gobierno magiar anunciaron esta mañana que impulsarán el llamado programa "Titán" , para el fomento de la sociedad de información, que contará con unos fondos de 40 millones de Euros. http://www.vivalinux.com.ar/soft/ballmer-vs-huevos.html

__________________

"Nunca un científico ha quemado a un religioso por afirmar a Dios sin pruebas". Manuel Toharia "uno empieza a darse cuenta que eso de no hacer ejercicio, comer y beber como si fuese la ultima cena y mantener la figura ya no existe...". Maryan |

|

|

|

|

| Tags |

| linux, noticias |

| Thread Tools | |

| Display Modes | |

|

|